Jak podaje KNF, w ciągu minionych trzech i pół roku liczba użytkowników korzystających z bankowości mobilnej wzrosła o 250% i wyniosła w ubiegłym roku ok. 4,3 mln. Z danych urzędu wynika także, że w 2013 roku procentowy udział posiadaczy smartfonów posługujących się bankowością mobilną kształtował się na poziomie 12%, a w 2015 - już 43%.

Trudno się dziwić tej wzrostowej tendencji, ponieważ aplikacje mobilne mają coraz większy zakres funkcjonalności. Za ich pośrednictwem klienci mogą np. sprawdzić stan konta, przelać pieniądze, założyć lokatę, wykonać płatność zbliżeniową za pomocą telefonu, a nawet wypłacić pieniądze z bankomatu. Klienci mobilni zyskują także dostęp do dedykowanych produktów bankowych, np. programów rabatowych czy mini promocji.

Bankowość mobilna: wygodna, ale czy bezpieczna?

W ostatnim czasie luki w zabezpieczeniach systemów instalowanych na smartfonach i tabletach zaniepokoiły Komisję Nadzoru Finansowego. W swoim komunikacie KNF podkreśliła, że klienci korzystający z bankowych aplikacji mobilnych są znacznie bardziej narażeni na ataki hakerskie niż użytkownicy korzystający z laptopów czy komputerów stacjonarnych.

Do podobnych wniosków skłania również raport firmy Akamai Technologies dotyczący zagrożeń i bezpieczeństwa sieci. Zwrócono w nim uwagę na fakt, że w pierwszym kwartale 2015 r. aż 20% wszystkich cyberataków dotyczyło smartfonów i tabletów z dostępem do internetu. Urządzenia mobilne są również infekowane przez złośliwe wirusy ukryte w darmowych grach, plikach MP3 lub SMS-ach.

Tak duży wzrost wirtualnych przestępstw można tłumaczyć następująco:

- użytkownicy urządzeń mobilnych w jeszcze mniejszym stopniu niż użytkownicy komputerów dbają o bezpieczeństwo (np. nie instalują w telefonach programów antywirusowych, czytają SMS-y przychodzące z nieznanych numerów, nie ustanawiają limitów transakcji przeprowadzonych za pomocą aplikacji mobilnej),

- jednocześnie oszuści stosują coraz bardziej wyrafinowane metody, wykorzystując luki w zabezpieczeniach systemów instalowanych w telefonach i tabletach (np. protokół SSDP w systemie operacyjnym Windows czy bug w bibliotece Androida).

Niestety, większość użytkowników aplikacji bankowych nie zdaje sobie sprawy ze skali zagrożeń. Jak wykazał kolejny raport, tym razem sporządzony przez Fundację Kronenberga, aż 52% Polaków uważa bankowość mobilną i internetową za wyjątkowo bezpieczny sposób przeprowadzania operacji finansowych i nie stosuje nawet najbardziej podstawowych zabezpieczeń konta.

Oszust wykorzystuje naiwność klientów bankowości mobilnej

W większości przypadków hakerzy włamują się do telefonu ofiary za pomocą sprytnie spreparowanego SMS-a. Wiadomość – z reguły utrzymana w kategorycznym, urzędowym tonie - zawiera ważne informacje od banku, np. polecenie zainstalowania najnowszej wersji aplikacji mobilnej. Spełnienie tego żądania umożliwia hakerom zainstalowanie w telefonie złośliwego oprogramowania, które przechwytuje wrażliwe dane, najczęściej login i hasło do konta. Metoda „na SMS-a” może mieć różne warianty – niektóre z nich opisujemy poniżej.

Fałszywy SMS pobiera hasło do bankowości elektronicznej

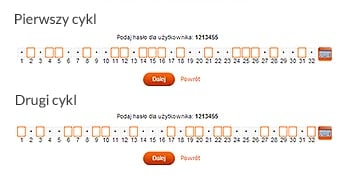

W tym przypadku złośliwe oprogramowanie (zainstalowane po spełnieniu fałszywego „polecenia” z banku) przechwytuje pełne hasło do bankowości internetowej. Odbywa się to w następujący sposób: pierwsza próba logowania kończy się niepowodzeniem i użytkownik musi powtórzyć całą operację, jednak podczas drugiego logowania pole do wpisania hasła wymusza wpisanie znaków w innych pozycjach. Po zestawieniu znaków pozyskanych w obu próbach, haker otrzymuje pełne hasło, a tym samym swobodny dostęp do konta.

Przykład:

Pamiętaj! W przypadku nieudanej próby zalogowania się na konto za pomocą hasła maskowanego zwróć uwagę na to, czy podczas obu prób pola do wpisania znaków znajdują dokładnie w tych samych miejscach. Jeżeli nie, przerwij próbę logowania i powiadom swój bank.

Fałszywy SMS „podmienia” odbiorcę przelewów – pieniądze idą na rachunek złodzieja

Tego typu atak miał miejsce w październiku ubiegłego roku i dotyczył klientów pewnego znanego banku. Klienci korzystający z bankowości mobilnej otrzymali SMS-a z informacją, że ze względów bezpieczeństwa dostęp do serwisu transakcyjnego został ograniczony i konieczne jest przeprowadzenie ponownej weryfikacji. Co istotne, „bank” nie prosił o wrażliwe dane, takie jak hasło to konta czy PIN do karty, klienci mieli podać np. numer rachunku lub nazwisko panieńskie matki. W tym samym czasie zaszyty w wiadomości tekstowej wirus infekował ich telefon i przygotowywał złodziejom grunt do drugiego etapu oszustwa.

Po przejściu rzekomej weryfikacji klient był proszony o zalogowanie się do serwisu i sprawdzenie, czy działa on bez problemu. Niestety, nie wchodził na stronę banku, a na stronę perfekcyjnie przygotowaną przez hakerów (zawierała nawet ostrzeżenie przed cyberprzestępcami i informację o konieczności przestrzegania zasad bezpieczeństwa). Następnie na fałszywej stronie pojawiała się informacja, że doszło do zmiany formuły konta i rachunek należy zatwierdzić nowym, przesłanym przez bank kodem. Jego użycie miało fatalne dla klienta banku skutki, bowiem kod podmieniał numer konta i ustalał złodzieja jako odbiorcę zdefiniowanego. W efekcie wszystkie następne, na pozór poprawnie wykonane przelewy trafiały bezpośrednio na rachunek cyberprzestępców, a ofiara nie miała pojęcia, że przesyła pieniądze złodziejom.

To warto zapamiętać:

- Przed każdym logowaniem za pomocą urządzenia mobilnego do systemu transakcyjnego sprawdź, czy w oknie adresowym przeglądarki znajduje się prawidłowy adres banku - musi być poprzedzony skrótem https:// (a nie http://) i posiadać certyfikat bezpieczeństwa - symbol zamkniętej kłódki obok adresu strony. Jak rozróżnić autentyczną stronę banku od fałszywej, wyjaśniamy dokładnie w tym artykule);

- Zapamiętaj adres internetowy swojego banku, wówczas znacznie łatwiej będzie Ci zauważyć jakiekolwiek odstępstwa;

- Jeśli jakikolwiek komunikat albo element serwisu mobilnego wzbudzi Twoją wątpliwość (np. proces logowania trwa zbyt długo, pojawiają się nietypowe komendy) – natychmiast przerwij wykonywaną czynność.

Atak hakerski z wykorzystaniem kodu QR

Ta metoda jest mniej znana, dlatego warto nieco dokładniej ją opisać. Najczęściej fałszywe kody QR są dołączane do przesłanych rzekomo przez bank wiadomości e-mail lub umieszczane na wiarygodnie wyglądających materiałach, np. ulotkach lub prezentacjach handlowych. Haczyk polega na złożeniu klientowi obietnicy, że po zeskanowaniu kodu QR uzyska on dostęp do bezpłatnej i atrakcyjnej aplikacji bankowej. Następnie nieświadoma niczego ofiara jest proszona o zainstalowanie oprogramowania, które przejmuje kontrolę nad telefonem oraz zawartymi w nim danymi i umożliwia m.in.:

- przekierowanie rozmów;

- podsłuchiwanie rozmów za pomocą mikrofonu w telefonie;

- przekierowanie wiadomości SMS (np. z kodami do autoryzacji transakcji);

- przywrócenie ustawień fabrycznych oraz efektywne "wyczyszczenie" telefonu.

Jak rozpoznać taki atak? W instrukcji instalacji pojawia się prośba o zgodę na zainstalowanie aplikacji pochodzącej z niezaufanych źródeł oraz o nieskanowanie aplikacji oprogramowaniem antywirusowym ze względu na błędny wynik skanowania.

To warto zapamiętać:

- Bank nigdy nie prosi swoich klientów o instalację dodatkowych aplikacji lub certyfikatów e-security za pośrednictwem SMS-ów lub komunikatów w serwisie banku! Bank nie wysyła także elektronicznych wyciągów z konta spakowanych do pliku ZIP oraz nie prosi o podanie kilku kodów z karty zdrapki pod rząd. Jeżeli spotkasz się z tego typu żądaniem, zignoruj je i skontaktuj się z infolinią swojego banku;

- Aplikacje na urządzenia mobilne pobieraj wyłącznie z oficjalnych sklepów: AppStore (dla systemu iOS), Google Play (dla systemu Android), Windows Phone Store lub Windows Store (dla systemów Windows). Znajdujące się tam programy przechodzą proces weryfikacji. Unikaj pobierania aplikacji od osób trzecich, np. przesyłanych przez Bluetooth;

- Nie odczytuj kodów QR nieznanego pochodzenia.

Oszust wykorzystuje luki oprogramowania

O ile opisane wcześniej metody wykorzystywały lekkomyślność użytkowników bankowej aplikacji mobilnej, o tyle w przypadku pozostałych ataków trudno mówić o ich nieostrożności czy braku rozwagi. Coraz częściej bowiem cyberprzestępcy wykorzystują luki w oprogramowaniu zainstalowanym w telefonie komórkowym i w ten sposób zyskują dostęp do wrażliwych danych.

Bug Stagefright

Ta metoda wykorzystuje buga Stagefright, czyli lukę w bibliotece odpowiedzialnej za obsługę multimediów w systemie Android. Komórka może zostać zaatakowana za pośrednictwem odpowiednio spreparowanej wiadomości tekstowej, która np. namawia do ściągnięcia pliku MP3 lub MP4 bądź zabawnej aplikacji. Jednak w przeciwieństwie do typowego "phishingu", tutaj nie jest konieczne ani otwarcie korespondencji w postaci maila czy smsa, ani ściągnięcie zasugerowanych plików. Atakujący wysyła jedynie wiadomość na wskazany numer telefonu (najczęściej w formie MMS-a), a następnie zaczyna eksplorować jego zawartość, o czym użytkownik nie ma najmniejszego pojęcia.

Chociaż po zgłoszenia problemu Google opracował łatkę umożliwiającą zlikwidowanie luki, to niestety wielu użytkowników Androida jeszcze jej nie otrzymało. Rozprowadzaniem poprawek zajmują się bowiem producenci smartfonów i operatorzy sieci komórkowych, którzy nie zawsze wywiązują się z tego zadania, zwłaszcza w przypadku nieco starszych modeli komórek.

Więcej o o tym, jak poradzić sobie z tym problemem, znajdziesz tutaj.

Atak za pośrednictwem protokołu SSDP

W tym przypadku cyberprzestępcy przejmują kontrolę nad tabletem/smartfonem lub komputerem wykorzystując stary, nieco zapomniany protokół SSDP Discovery Service w systemie Windows 8.1, współpracujący z protokołem UpnP (Universal Plug and Play). To ostatnie rozwiązanie umożliwia bezpośrednią komunikację między komputerem i urządzeniami sieciowymi, takimi jak drukarki, kamery, telewizory czy serwery multimedialne. Niestety, zawiera tzw. błąd zdalnego wykonywania kodu, umożliwiający przestępcom ominięcie zabezpieczeń komputera i wykonywanie na nim różnych operacji z najwyższego poziomu uprawnień, np. wgranie bez wiedzy użytkownika złośliwego oprogramowania. (szczegółowy opis tego problemu znajdziemy na stronie Microsoftu). Aby zabezpieczyć się przed hakerami, właściciel komputera lub smartfona powinien zainstalować odpowiednią łatkę lub jeżeli nie potrafi samodzielnie wgrać patcha - przynajmniej wyłączyć obsługę UpnP.

To warto zapamiętać:

- W przypadku korzystania z telefonów z systemem Android włącz opcję uniemożliwiającą instalowanie oprogramowania z nieznanych źródeł.

- Wyłącz w ustawieniach swojego smartfona lub komputera usługę Universal Plug and Play (UpnP).

Podstawowe zasady bezpieczeństwa w bankowości mobilnej

Aby bezpiecznie korzystać z banku w urządzeniu mobilnym, zawsze przestrzegaj następujących zasad:

- W pierwszej kolejności upewnij się, czy SMS od banku faktycznie został przez Twój bank przysłany. Uważnie czytaj zawarte w SMS-ach komunikaty, zwłaszcza potwierdzenia wykonywanych transakcji. Zawsze sprawdzaj, czy podane w wiadomości czynności, numer rachunku i kwota zgadzają się ze zlecanymi przez Ciebie w serwisie transakcyjnym.

- Używaj legalnego oprogramowania antywirusowego do ochrony urządzeń mobilnych. Nigdy nie instaluj na swoim telefonie antywirusa, do którego link otrzymasz w SMS-ie od „banku”. Banki nie wysyłają takich SMS-ów!

- Unikaj logowania na konto w banku z cudzych tabletów i telefonów. Stosuj zasadę ograniczonego zaufania.

- Nie ułatwiaj złodziejowi życia i nie przechowuj w pamięci telefonu tak istotnych danych, jak hasło dostępu do konta czy PIN do karty.

- Jeśli sprzedajesz lub oddajesz swój telefon komórkowy innej osobie, pamiętaj o wcześniejszej dezaktywacji aplikacji bankowej na tym urządzeniu.

- Stosuj blokadę telefonu za pomocą wzoru lub hasła – złodziej będzie miał znacznie bardziej utrudnione zadanie.

- Nie korzystaj z aplikacji mobilnej banku, używając połączenia z publicznymi, otwartymi sieciami Wi-Fi. W domu, jeśli sieć jest dobrze zabezpieczona, nic Ci nie grozi. W pozostałych miejscach lepiej korzystać z internetu mobilnego.

- Na koniec najważniejsze – zdefiniuj dzienne limity transakcyjne w bankowości internetowej (o ile twój bank daje ci taką możliwość). W sytuacji, w której złodziej będzie chciał przekroczyć ten limit, dostaniesz komunikat o konieczności kontaktu z konsultantem banku i zostaniesz poproszony o weryfikację zlecenia.

Zabezpieczenia stosowane przez banki

Także banki zdają sobie sprawę z istniejącego zagrożenia, dlatego wprowadzają szereg rozwiązań, które mają utrudnić hakerom przejęcie hasła i wyczyszczenie konta klientów. Oto kilka wybranych przykładów zabezpieczeń stosowanych obecnie przez instytucje finansowe:

- Dwustopniowy poziom zabezpieczeń – jeden do logowania do rachunku, drugi do potwierdzania transakcji. Do najpopularniejszych sposobów autoryzacji należy zaliczyć hasła jednorazowe, hasła SMS, czy tokeny.

- Parowanie telefonu/tabletu z kontem klienta – operacja ta polega na powiązaniu konkretnego urządzenia mobilnego z rachunkiem użytkownika. Proces ten odbywa się za pośrednictwem serwisu transakcyjnego na komputerze lub mobilnie – z wykorzystaniem połączenia z automatycznym serwisem telefonicznym. Klient jest proszony o ustanowienie dodatkowego PIN-u, który umożliwia logowanie się do aplikacji mobilnej i zatwierdzanie transakcji (odtąd, aby skorzystać z aplikacji mobilnej, nie trzeba podawać loginu i hasła). Ponieważ PIN do aplikacji nie jest przechowywany w telefonie, haker w razie ataku nie może wydobyć z urządzenia danych niezbędnych do zalogowania się do pełnej wersji serwisu transakcyjnego. Ponadto w przypadku kradzieży lub zgubienia telefonu klient może szybko zablokować urządzenie przez infolinię banku lub serwis transakcyjny.

- Obrazek bezpieczeństwa – w niektórych bankach - np. Alior Banku, T-Mobile, BZ WBK - podczas każdego logowania do systemu bankowości elektronicznej (po wpisaniu identyfikatora, a przed wpisaniem hasła) prezentowany jest wybrany przez klienta obrazek bezpieczeństwa, który pomaga w rozpoznaniu, czy strona, na którą się loguje, jest autentyczną stroną banku, a nie stroną podstawioną w celu przechwycenia danych. W przypadku braku obrazka lub wyświetlenia innego należy natychmiast przerwać logowanie i skontaktować się z infolinią banku.

- Zabezpieczenia biometryczne - coraz więcej banków wprowadza zabezpieczenia rozpoznające człowieka na podstawie jego cech fizycznych (na przykład układu linii papilarnych czy obrazu tęczówki oka) lub behawioralnych (brzmienie głosu, styl pisania na klawiaturze). Wiele z tych cech jest niepowtarzalnych (lub niemal niepowtarzalnych - prawdopodobieństwo wystąpienia dwóch osób z identycznymi odciskami palców to ok. 1 : 64 mln), a błyskawiczny rozwój technologii umożliwia np. odróżnienie nagrania od "żywego" głosu. Rozwiązania biometryczne stosowane są już w bankomatach, ale dopiero relatywnie niedawno zaimplementowano je do aplikacji bankowości mobilnej. W zeszłym roku taką metodę uwierzytelniania wprowadził mBank, jednak wyłącznie dla klientów korporacyjnych, w dodatku korzystających z urządzeń firmy Apple. Zeskanowawszy odcisk palca, użytkownik zyskuje wgląd do swojego konta, choć transakcje - ze względów bezpieczeństwa - nadal trzeba autoryzować z wykorzystaniem klasycznych kanałów (np. tokena). Z możliwości logowania biometrycznego mogą skorzystać również klienci innych banków. ING Bank Śląski udostępnia taką możliwość klientom z nowymi modelami iPhone'ów (odcisk palca należy zeskanować za pomocą czytnika Touch ID, dostępnego w tych urządzeniach). Odciskiem palca można logować się także w Banku Millenium. Bank SMART z kolei wprowadził autoryzację głosową, gdzie czynnikiem biometrycznym jest brzmienie naszego głosu.

Pamiętaj o zasadach bezpieczeństwa mobilnego bankowania!

Warto podkreślić, że stosowane przez banki środki ostrożności okażą się bezcelowe, o ile my sami nie podejdziemy z rozwagą do kwestii bezpieczeństwo naszego konta i smartfona. - To czynnik ludzki jest piętą achillesową systemów bankowych – twierdził Kevin Mitnick, jeden z najbardziej znanych sieciowych hakerów - i trudno temu stwierdzeniu odmówić racji.

Jeżeli więc korzystamy z bankowości mobilnej, nie lekceważmy ryzyka ataku i stosujmy w praktyce zasady bezpieczeństwa. Obecnie wiele banków zamieszcza na swojej stronie ostrzeżenia przed najnowszymi metodami oszustów i podpowiada, w jaki sposób możemy się przed nimi bronić. Dla własnego dobra warto co jakiś czas zapoznać się z tymi informacjami i pamiętać o nich podczas korzystania z konta.

- Spis treści

- Wstęp

- Bankowość mobilna: wygodna, ale czy bezpieczna?

- Oszust wykorzystuje naiwność klientów bankowości mobilnej

- Oszust wykorzystuje luki oprogramowania

- Podstawowe zasady bezpieczeństwa w bankowości mobilnej

- Zabezpieczenia stosowane przez banki

- Pamiętaj o zasadach bezpieczeństwa mobilnego bankowania!

Komentarze

(0)