Współczesne karty płatnicze są wyposażone w szereg technologicznych rozwiązań, które mają zwiększyć poziom bezpieczeństwa ich użytkowania. Zabezpieczenia te z jednej strony muszą dobrze chronić kartę, z drugiej – być łatwe do zweryfikowania przez akceptanta, agenta rozliczeniowego i wystawcę karty (bank). Muszą dać im pewność, że:

- karta jest prawdziwa i nie została podrobiona przez przestępców;

- jej okaziciel jest tym, za kogo się podaje, a przeprowadzona przez niego transakcja faktycznie miała miejsce.

Aby więc zminimalizować do minimum możliwość oszustwa, organizacje kartowe oraz banki stosują wielostopniowy system zabezpieczeń. Jest on skonstruowany tak, aby poszczególne jego obszary były wobec siebie komplementarne. System ten obejmuje:

- jawne i ukryte zabezpieczenia wizualne;

- zabezpieczenia elektroniczne wbudowane w kartę;

- zabezpieczenia chroniące transmisję danych podczas procesu autoryzacji płatności.

Zabezpieczenia wizualne

Podstawowym zabezpieczeniem karty płatniczej przed jej sfałszowaniem i niepowołanym użyciem jest personalizacja, czyli przypisanie karty do określonego klienta, banku i organizacji kartowej. Do tej grupy zabezpieczeń zaliczamy:

- 16-cyfrowy numer karty (wytłoczony w dolnej części awersu);

- termin ważności karty, podany w układzie MM/RR - nieaktualna karta powinna zostać automatycznie zatrzymana lub odrzucona przez bankomat bądź obsługę punktu handlowo-usługowego;

- Imię i nazwisko posiadacza karty - kartą może posługiwać się wyłącznie osoba, której dane osobowe widnieją na plastiku;

- trzycyfrowy kod CVC2 / CVV2, stanowiący zabezpieczenie przy transakcjach zdalnych, przy których nie ma możliwości zastosowania numeru PIN. Jest on umieszczony jedynie na rewersie karty oraz w systemie informatycznym banku;

- podpis właściciela (a w przypadku kart typu business - wytłoczona nazwa firmy). Karty niepodpisane uważa się za nieważne;

- na każdej karcie płatniczej powinno znajdować się także logo systemu (np. VISA, Eurocard/Mastercard, PolCard, American Express).

Ciekawostką może być fakt, że kolejną formą zabezpieczenia jest specyficzny układ wszystkich elementów pojawiających się na karcie. Każdy sprzedawca wraz z terminalem otrzymuje od operatora instrukcję, w której opisane jest rozmieszczenie poszczególnych detali. Np. w wytycznych PaySquare dla sprzedawców znajduje się informacja, że w przypadku kart firmowanych przez Masterdcarda „cztery cyfry znajdujące się pod numerem karty muszą pokrywać się z pierwszymi czterema cyframi numeru karty i rozpoczynać się od cyfry „5”, a numer karty „musi być ułożony w blokach czwórkowych i pokrywać się co do wielkości i formy”.

Oczywiście personalizacja karty nie stanowi jej jedynego zabezpieczenia. Dodatkowo wystawcy kart zamieszczają na nich specjalne znaki, które mają utrudnić podrobienie plastiku. Grupa tych zabezpieczeń obejmuje następujące elementy: hologramy, gilosze i mikrodruki oraz znaki widoczne jedynie w promieniowaniu ultrafioletowym.

Hologramy

Hologram jest trójwymiarowym znakiem optycznym, zapisanym na cieniutkiej światłoczułej folii metalicznej za pomocą lasera. Zawartość hologramu jest widoczna w odpowiednim świetle oraz przy odpowiednim ustawieniu karty. Hologramu nie da się usunąć ani zmodyfikować, ponieważ zostaje on wtopiony w tworzywo, z którego wykonuje się kartę, za pomocą metody zwanej hot-stamping foil.

Hologram jest uznawany za jedno z lepszych jawnych zabezpieczeń kart płatniczych. Jego wielką zaletą jest możliwość szybkiej i niewymagającej dodatkowych przyrządów weryfikacji przez akceptanta w miejscu transakcji, np. w sklepie, restauracji czy stacji benzynowej.

Zastosowanie hologramów jest dość drogie (ze względu na bardzo wysoki koszt matrycy), jednak – paradoksalnie – właśnie ten czynnik powstrzymuje oszustów przed fabrykowaniem „fałszywek”. Niestety, zdarzają się przypadki, kiedy przestępcy inwestują w drogą maszynę drukarską i są w stanie wyprodukować karty z pozornie autentycznym hologramem.

Ciekawostka: Kilka lat temu polska policja rozbiła szajkę, która w ten sposób podrobiła ponad 2 tys. kart kredytowych, a następnie przy ich pomocy wyłudziła towary za co najmniej 1,5 miliona zł.

Gilosze i mikrodruki

Te elementy są zaliczane do zabezpieczeń niejawnych, ponieważ trudno je dostrzec nieuzbrojonym okiem. Są to bardzo skomplikowane, nieregularne i drobne grafiki, które w procesie druku nanosi się na kartę za pomocą specjalistycznej taśmy.

Mikroprinty stają się widoczne jedynie w odpowiednim świetle i w dużym powiększeniu, dlatego akceptanci kart nie są zobowiązani do ich weryfikacji. Najczęściej wykorzystuje się je do badania autentyczności karty na poziomie badań specjalistycznych podczas śledztw prowadzonych przez organy ścigania.

Zabezpieczenia widoczne w promieniach ultrafioletowych

Z reguły są to symbole graficzne organizacji płatniczych, choć nie zawsze. Czasami są to także pojedyncze litery umieszczone przez wystawcę w zaskakującym miejscu, np. w rogu karty, pod farbą pokrywającą pasek magnetyczny itp. Do wykonania nadruku UV używany jest specjalny atrament, który ma właściwości chemiczne uniemożliwiające odczytanie takiego znaku „gołym” okiem.

Ciekawostka: W ultrafiolecie na karcie Visa pojawia się dodatkowa literka V między literami „I” i „S”. Na kartach Mastercard - skrót MC po lewej stronie karty.

W sytuacji, w której akceptant karty ma zastrzeżenia do jej autentyczności, może samodzielnie zbadać to zabezpieczenie (jednak nie jest to jego obligatoryjnym obowiązkiem). Operatorzy terminali w wytycznych dla sprzedawców zawsze jednak informują, jaki element ultrafioletowy znajduje się na danym typie karty, tak więc akceptanci wiedzą, gdzie i jaki znak powinien się pojawić.

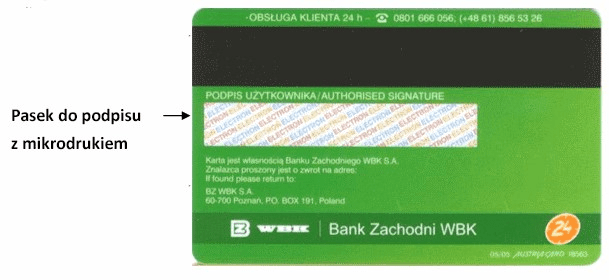

Pasek podpisu – specjalna ochrona

Wyjątkowo dobrze chronionym elementem karty jest zamieszczony na rewersie pasek, na którym właściciel plastiku składa swój podpis. Miejsce to jest wyposażone w szereg różnych zabezpieczeń, takich jak nadruk UV i/lub gilosz.

Dodatkowo pod mikrodrukiem znajduje się warstwa białej farby, stanowiącej podtło dla podpisu. Próba oszustwa polegająca na usunięciu lub zdrapaniu widniejącego na pasku imienia i nazwiska automatycznie pociąga za sobą usunięcie podkładu, a wówczas na uszkodzonym polu pojawia się napis „VOID” (Mastercard) lub "karta nieważna".

Zastosowanie kilku zabezpieczeń jest podyktowane faktem, że w przypadku transakcji w trybie off-line to właśnie podpis umożliwia sprzedawcom zweryfikowanie tożsamości posiadacza plastiku. Jak jednak doskonale wiemy, sprzedawcy rzadko kiedy przyglądają się naszej karcie, gdy nią płacimy. Przede wszystkim dlatego, że dokładna weryfikacja każdej karty byłaby bardzo czasochłonna, po drugie - przy pierwszej próbie takiego działania prawdopodobnie straciliby klienta na zawsze. Z tego powodu banki polegają raczej na zdalnych zabezpieczeniach.

Zabezpieczenia elektroniczne

Jak jednak sprawdzić na odległość czy osoba posługująca się kartą faktycznie ma do tego prawo? W przypadku transakcji wykonywanych w trybie online (np. wypłaty gotówki z bankomatu) zabezpieczenia wizualne tracą na znaczeniu, a najistotniejsze stają się zabezpieczenia elektroniczne. To dzięki nim wystawca karty (bank) zyskuje pewność, że dana operacja została zlecona przez rzeczywistego posiadacza karty, a nie przez oszusta.

Podstawowym zabezpieczeniem karty jest PIN (czyli Poufny Numer Identyfikacyjny). Stanowi on swego rodzaju "elektroniczny podpis" posiadacza plastiku i jest traktowany przez instytucje finansowe na równi z podpisem własnoręcznym. Ten czterocyfrowy kod umożliwia przeprowadzanie transakcji w sklepach i wypłatę środków z bankomatów, a jednocześnie chroni nasze oszczędności – oczywiście tylko wtedy, gdy w odpowiedni sposób dbamy o jego bezpieczeństwo i sami lekkomyślnie nie udostępnimy go złodziejom.

Do zabezpieczeń elektronicznych zaliczamy także pasek magnetyczny i/lub chip. To właśnie w tych miejscach znajduje się zakodowany zbiór danych dotyczących posiadacza plastiku. Zapisane w układzie procesorowym informacje są komplementarne wobec wizualnych zabezpieczeń karty i służą do autoryzacji transakcji na odległość.

Karta z paskiem magnetycznym podatna na oszustwa

Pasek magnetyczny składa się z trzech ścieżek, czyli równoległych pól magnetycznych, które są odczytywane przez głowicę magnetyczną umieszczoną w bankomacie lub terminalu. Ścieżka pierwsza zawiera imię i nazwisko posiadacza karty oraz dane dotyczące kraju i banku, który kartę wydał. Na drugiej ścieżce zapisany jest numer karty, data jej ważności oraz kod serwisowy, niezbędny do prawidłowego zrealizowania transakcji. Natomiast trzecia ścieżka jest wykorzystywana do zapisywania informacji własnych poszczególnych banków.

Niestety, zabezpieczenia stosowane w tego typu kartach są dość łatwe do sforsowania. Oszuści za pomocą urządzenia zwanego programatorem mogą bez trudu skopiować zawartość paska i przenieść wrażliwe dane karty na jej duplikat. Sklonowana karta działa tak samo jak oryginalna, a dokonane nią transakcje obciążają prawowitego posiadacza.

Karty chipowe bardziej odporne na skopiowanie

Karty chipowe, które zastąpiły karty z paskiem magnetycznym, są wyposażone w znacznie lepszy system zabezpieczeń. Oprócz mikroprocesora zawierają również pamięć stałą ROM, w którą wgrany jest system operacyjny. Wyróżniamy w nim:

- obszar swobodnego odczytu – w którym znajdują się zaszyfrowane dane posiadacza karty: jego imię i nazwisko, numer identyfikacyjny karty i data ważności oraz nazwa instytucji finansowej, która ją wystawiła;

- obszar poufny – do którego dostęp jest możliwy po podaniu numeru PIN. W tym obszarze zapisane są informacje o producencie karty i poufne dane o użytkowniku;

- obszar roboczy – w którym są przechowywane dane zmienne (np. lista operacji dokonywanych kartą, saldo konta bankowego, liczniki transakcji itp.).

Dodatkowo chip jest wyposażony w koprocesor kryptograficzny, działający w oparciu o skomplikowane algorytmy. Co więcej, także komunikacja pomiędzy oprogramowaniem a procesorem może być szyfrowana, co jest dodatkowym zabezpieczeniem przed zaawansowanymi atakami hakerskimi.

Reasumując, wbudowany w kartę chip korzysta z wielostopniowych technik szyfrujących oraz generuje dynamiczne dane, mające unikalny charakter dla każdej transakcji (jest to tzw. podpis komunikatu). W efekcie skopiowanie informacji znajdujących się na karcie z chipem jest niemal niemożliwe do wykonania.

Zabezpieczenie obejmujące proces autoryzacji

Kiedy płacimy kartą w sklepie lub z jej pomocą wypłacamy gotówkę z bankomatu, nasz bank musi zyskać pewność, że mamy do tego prawo i nie podszywamy się pod prawowitego właściciela plastiku. Proces ten jest nazywany autoryzacją i w przypadku transakcji online przebiega następująco: bankomat lub terminal odczytują dane z chipa lub paska magnetycznego i przesyłają je do agenta rozliczeniowego, który sprawdza, czy karta jest ważna. Jeśli tak, kupujący proszony jest o wpisanie kodu PIN, który jest szyfrowany jeszcze w urządzeniu i w takiej postaci przesyłany do banku (dzięki czemu nawet osoba pracująca w centrum autoryzacyjnym nie może go odczytać). Jeśli PIN się zgadza, komputer centrum rozliczeniowego zezwala na transakcję.

Warto dodać, że systemy autoryzacyjne banków mają wbudowane dodatkowe zabezpieczenia ułatwiające wykrycie fraudów, czyli nieszablonowych i podejrzanych operacji wykonanych kartą. Jeżeli dana płatność odbiega od algorytmu typowych transakcji wykonywanych przez danego klienta, np. o 13.00 płaci on kartą w Żabce, a kilka godzin później kupuje mercedesa na Florydzie, bank może uznać, że karta wpadła w niepowołane ręce i przerwać proces autoryzacji (a nawet bez wiedzy posiadacza zablokować kartę).

Nieco inaczej autoryzowane są transakcje offline, np. wykonywane kartą bezstykową. W tym przypadku bankomat lub terminal nie łączy się z centrum autoryzacyjnym banku i sam weryfikuje dane konieczne do przeprowadzenia transakcji. W ramach dodatkowego zabezpieczenia urządzenie samoczynnie sprawdza, czy dana karta nie figuruje na tzw. stop-liście, czyli wykazie kart skradzionych i zastrzeżonych. Jeśli tak jest, maszyna przerywa autoryzację i wyświetla komunikat dla sprzedawcy, który powinien w tym momencie zatrzymać kartę.

Przebieg procesu autoryzacji omówiliśmy dokładnie w tym artykule.

Zabezpieczenia płatności internetowych

Dużo mniej klarowna jest sytuacja z zabezpieczeniem transakcji internetowych, podczas których sprzedawca nie jest w stanie wizualnie ocenić autentyczności karty, a jedyną formą weryfikacji tożsamości właściciela plastiku jest trzycyfrowy kod CVC2 / CVV2. Jeżeli złodziej ukradnie nam kartę, nie musi znać PIN-u – wystarczy, że poda dane wrażliwe karty, a płatność za zakupy obciąży nasz rachunek.

Rozwiązaniem, które ma uniemożliwić tego typu oszustwa, jest usługa 3D Secure oferowana przez większość polskich banków. Polega ona na dodatkowym potwierdzeniu realizowanej transakcji za pomocą jednorazowego hasła. W zależności od narzędzia, którego używamy do autoryzacji, może to być kod z smsa, karty zdrapki czy tokena. Bank po potwierdzeniu, że osoba dokonująca zakupu jest rzeczywistym posiadaczem karty, kieruje transakcję do normalnej autoryzacji.

Warto dodać, że do dbania o bezpieczeństwo transakcji zobowiązani są również właściciele sklepów internetowych. Przede wszystkim muszą zagwarantować swoim klientom, że transmisja danych między ich domowym komputerem a serwerem, na którym umieszczona jest strona internetowa, oraz bazą danych w sklepie jest odporna na działania hakerów. Podstawowym narzędziem, które umożliwia taką ochronę, jest certyfikat SSL (Secure Socket Layer). Pełni on trzy istotne funkcje:

- umożliwia szyfrowanie danych, dzięki czemu są one w pełni poufne;

- chroni integralność danych podczas transferu – dane nie mogą być zmienione przez osoby trzecie albo taka zmiana zostaje automatycznie wykryta;

- daje gwarancję użytkownikom, że trafili na bezpieczną stronę i nie zostali przekierowani do fałszywej, ale łudząco podobnej witryny.

Informacja o posiadaniu przez sklep internetowy certyfikatu SSL jest widoczna w adresie strony: prefiks „https” wskazuje na to, że strona używa szyfrowanego połączenia. Dodatkowym oznaczeniem jest ikonka kłódki lub zielone pole adresowe.

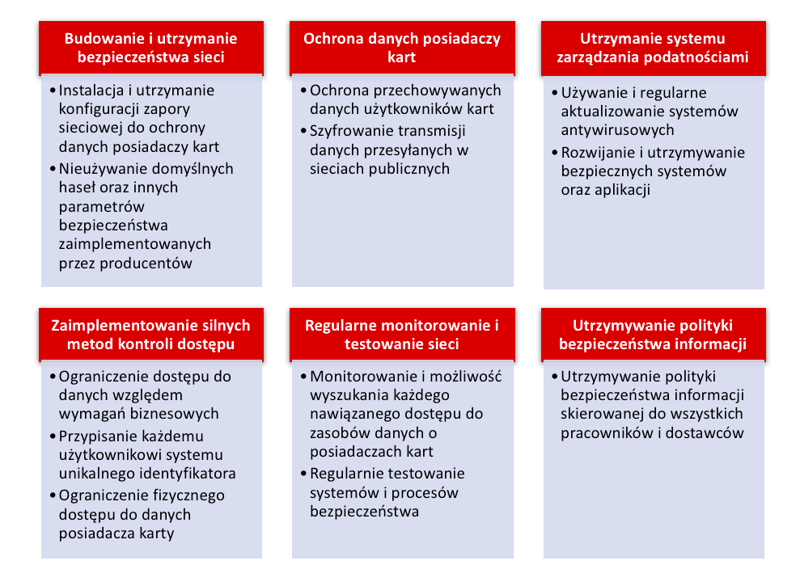

Jednak wiele dużych sklepów internetowych stosuje dodatkowy, bardzo rygorystyczny system zabezpieczeń, wspólnie opracowany przez największe organizacje płatnicze. Tak zwany Standard PCI DSS (Payment Card Industry Data Security Standard) obejmuje 12 newralgicznych obszarów związanych z przechowywaniem, przesyłką oraz przetwarzaniem danych identyfikujących poszczególne karty. Niedostosowanie się do wymogów PCI DSS grozi firmie poważnymi konsekwencjami biznesowymi i finansowymi, może również skutkować wykluczeniem z uczestnictwa w obsłudze kart płatniczych.

Zabezpieczenia przyszłości

Być może jednak – w mniej lub bardziej odległej przyszłości – zostaną wdrożone zabezpieczenia, które niemal do zera ograniczą próby sfałszowania karty i ułatwią zweryfikowanie tożsamości użytkownika plastiku.

Już dziś największe organizacje płatnicze pracują nad kartami biometrycznymi, pozwalającymi na identyfikację konkretnej osoby na podstawie niepowtarzalnych cech fizjologicznych, takich jak wzór linii papilarnych, układ naczyń krwionośnych, wzór tęczówki oka czy geometria dłoni.

Alternatywnym rozwiązaniem mogą być karty bankowe w formie wszczepianego pod skórę chipa wyposażonego w moduł NFC, który dziś jest stosowany w kartach zbliżeniowych. Takich kart w żaden sposób nie da się podrobić czy też podszyć pod ich właściciela, tak więc ich jedynym słabym punktem pozostanie transmisja danych.

Więcej o kartach z biometrycznym PIN-em przeczytasz w tym artykule.

Podsumowanie

Co prawda wprowadzenie zabezpieczeń wizualnych oraz chipów zahamowało proceder klonowania kart płatniczych, jednak przestępcy nie dali za wygraną. Dziś prawdziwa batalia o bezpieczeństwo kart płatniczych toczy się w cyberprzestrzeni, a miejscami najbardziej narażonymi na atak są kanały transmisyjne służące do przesyłania danych niezbędnych w procesie autoryzacji. Przechwycenie informacji zapisanych w procesorze karty wciąż pozwala na podszycie się pod właściciela plastiku i przeprowadzenie płatności na jego rachunek.

Bywa jednak, że przestępcy nie muszą się zbytnio wysilać, ponieważ sami – lekkomyślnie – udostępniamy im te dane. Oszustwa polegające na wyłudzaniu danych kart płatniczych stanowią obecnie 92% wszystkich przestępstw wymierzonych w klientów banków. Dlatego na zakończenie warto wspomnieć o jeszcze jednym, bardzo ważnym zabezpieczeniu karty, jakim powinien być nasz zdrowy rozsądek. O bezpieczeństwo kart płatniczych musimy także zadbać sami, korzystając z niej w rozważny i przezorny sposób.

Jak bezpiecznie posługiwać się kartą płatniczą podpowiadamy w tym artykule.

Komentarze

(0)